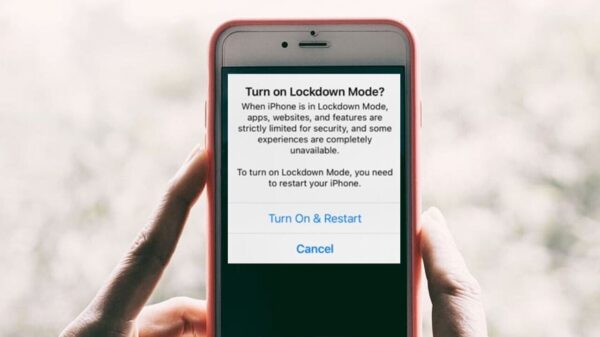

Was würden Sie tun, wenn Sie Malware auf Ihrem iPhone entdecken? Ihr erster Instinkt könnte sein, das verdammte Ding auszuschalten, um bösartiges Schnüffeln zu verhindern. Leider könnte selbst das nicht ausreichen.

Eine neue Art von Schadsoftware, die von Forschern der Technischen Universität Darmstadt entwickelt wurde, kann auch dann ausgeführt werden, wenn Ihr Telefon ausgeschaltet ist. Und nein, ich spreche nicht von einem gefälschten Ausschaltbildschirm im Stil der NSA.

„Blödsinn!“, schreien Sie. Wie kann Malware ohne Strom laufen? Die einfache Antwort ist, dass Geräte heutzutage nur noch selten vollständig ausgeschaltet sind. Die Forschungsergebnisse sind in dem 1-minütigen Video unten zusammengefasst:

Der Exploit nutzt den Low-Power-Modus des iPhones aus, der mit jedem iPhone seit 2018 kompatibel ist, beginnend mit dem iPhone Xr und Xs. Dieser Modus ermöglicht es den NFC-, Ultrabreitband- und Bluetooth-Chips, ein wenig Strom zu verbrauchen, wenn der Rest des Telefons ausgeschaltet ist.

Seit iOS 15 können diese Chips auf unbestimmte Zeit laufen, so dass Ihr Telefon über Find My lokalisierbar ist und Funktionen wie Express Cards und Car Key betriebsbereit bleiben.

Das ist natürlich sehr nützlich, wenn Sie Ihr Telefon verlieren, aber es eröffnet auch das Potenzial für eine neue Art von Malware, die so lange laufen kann, bis der Akku zu 100 % leer ist.

Der Bluetooth-Chip verfügt über eine eigene Firmware, die getrennt vom Hauptprozessor ausgeführt werden kann. Diese Firmware steht im Mittelpunkt der Studie. Den Forschern zufolge ist sie völlig unsigniert, hat „keinen Schutz vor Veränderungen“ und „Angreifer könnten Bluetooth-Malware sogar nach dem Herunterfahren ausführen“.

Die Bluetooth- und UWB-Chips sind fest mit dem Secure Element in Apples NFC-Chip verdrahtet, auf dem Informationen für Apple Pay, Autoschlüssel und Express-Karten gespeichert sind. Das bedeutet, dass die im Secure Element gespeicherten Informationen durch einen Angriff auf die Firmware des Bluetooth-Chips zugänglich gemacht werden können.

Schlimmer noch: Da die LPM-Unterstützung in Hardware implementiert ist, kann sie nicht durch System-Updates entfernt werden. Außerdem könnten Angriffe auf Firmware-Ebene, die den Energiesparmodus ausnutzen, extrem schwer zu erkennen sein; Malware kann manchmal einfach daran erkannt werden, dass sie mehr Batterieverbrauch verursacht.

Bevor Sie Ihre iPhones gegen ein Flip-Phone eintauschen, sollten Sie wissen, dass für die in der Studie beschriebene Sicherheitslücke ein jailbroken iPhone erforderlich ist, was die Wahrscheinlichkeit, dass normale Benutzer von dieser Sicherheitslücke betroffen sind, deutlich verringert. Die Forscher haben ihre Erkenntnisse auch an Apple weitergegeben, das wahrscheinlich versuchen wird, diese Probleme bei zukünftigen Geräten zu beheben.

Dennoch zeigt sich, dass jede praktische neue Funktion auch eine neue Gelegenheit für Bösewichte bietet, sie auszunutzen. Es ist nicht undenkbar, dass Hacker Wege finden, um iPhones aus der Ferne zu jailbreaken, wie es bei Pegasus geschehen ist. Für jede Schwachstelle, die frühzeitig bekannt wird, gibt es andere, von denen wir erst erfahren, wenn es zu spät ist.

Die Forscher räumen ein, dass LPM-Anwendungen die Sicherheit für die meisten Nutzer erhöhen sollen, meinen aber, dass „Apple einen hardwarebasierten Schalter zum Trennen der Batterie hinzufügen sollte. Eine solche Änderung „würde die Situation für Benutzer, die sich um ihre Privatsphäre sorgen, und für Überwachungsziele wie Journalisten verbessern“.